La tecnología evoluciona continuamente para proteger los datos de los consumidores. Una mejora fundamental fue la implementación de 2FA (autenticación de dos factores). El uso de 2FA es para bloquear el acceso no autorizado a cuentas/servicios en línea (incluidos servicios financieros como bancos).

Esta técnica 2FA se basa en el número de teléfono de un consumidor, y el consumidor debe ingresar el código o OTP enviado a su número de teléfono para iniciar sesión en la cuenta/servicio requerido. A medida que la tecnología evoluciona, también lo hacen los estafadores.

Ataque de intercambio de SIM

Una de las técnicas que desarrollaron es un ataque de intercambio de SIM llamado estafa de intercambio de SIM, estafa de port-out, secuestro de SIM, secuestro de SIM, ataque de intercepción de SIM, etc.

Introducción de un fraude/ataque de intercambio de SIM

Las industrias de telecomunicaciones y TI usan su Sim a autenticar diferentes acciones como el restablecimiento de contraseña en un sitio web (aunque los números móviles no fueron diseñados para este uso). Debido a este factor, su Sim es el llave magica a muchos (si no todos) los servicios esenciales. Sus cuentas bancarias, cuentas de correo electrónico, redes sociales e incluso billeteras en línea (incluidas las billeteras criptográficas) están vinculadas a su número de teléfono.

Incluso el 2FA La técnica fue desarrollada para usar su SIM para autorizar un inicio de sesión en una cuenta o servicio ingresando un código que se le envió a través de una llamada o mensaje de texto para protegerlo incluso si sus credenciales fueron robadas.

Pero la fuerza de esta técnica también es parte de su debilidad, ya que quien posea el teléfono o el número de teléfono obtendrá el código. Por lo tanto, los estafadores desarrollaron el ataque de intercambio de SIM. Es posible que un estafador no sea un pirata informático o un experto en tecnología con un equipo de un millón de dólares, solo necesita un teléfono y una tarjeta SIM para realizar su mala acción.

En este ataque, los estafadores obtener el número de teléfono de un consumidor en su SIM (físico o E-SIM) al convencer al operador del consumidor de que él es el consumidor real y, por lo tanto, elude el 2FA, lo que le abre muchas oportunidades. Esta puede ser la peor de las pesadillas a las que se puede enfrentar una persona, ya que su tarjeta SIM es virtualmente robada pero está físicamente presente con el consumidor. En otras palabras, un ataque de intercambio de SIM ocurre cuando un estafador toma el control del número de teléfono de la víctima.

La popularidad de las criptomonedas también aumentó la frecuencia de los ataques de intercambio de SIM, ya que los fondos transferidos desde la billetera criptográfica de la víctima son difíciles de rastrear. Además, hay informes de violaciones de datos en intercambios de criptomonedas, poniendo los datos (especialmente los números de teléfono de los propietarios de criptomonedas) a la venta en el mercado negro. En 2020, Interpol arrestó a 10 estafadores que pudieron robar más de 100 millones de dólares en criptomonedas mediante ataques de intercambio de SIM.

El ataque de intercambio de SIM es parte ingeniería social ya que los estafadores deben conocer los datos personales de la víctima y fraude de telecomunicaciones parcial ya que los estafadores deben convencer (o sobornar) al representante de telecomunicaciones para que emita la nueva SIM con el número de teléfono de la víctima. El propósito más básico de un ataque de intercambio de SIM es eludir las funciones de seguridad de las cuentas basadas en mensajes o llamadas.

Los ataques de intercambio de SIM ocuparon los titulares de las noticias en 2017, aunque estaban ocurriendo incluso antes de eso. Solo en el Reino Unido, se ha informado un aumento en los ataques de intercambio de SIM del 400 % entre 2015 y 2020. El intercambio de SIM es un proceso legítimo si lo realiza la persona original, pero será ilegal si lo realiza un impostor.

El intercambio de SIM también se usa para habilitar la SIM integrada (E-SIM) en el teléfono. Este ataque es (prácticamente) más letal para una persona que el teléfono, o la SIM no sale de sus manos o locales.

Detalles requeridos por los estafadores para realizar un ataque de intercambio de SIM

Detalles requeridos por la reemisión de una SIM depender en tu país y el operador, pero por lo general, apuntan a la siguiente información:

- Fecha de nacimiento

- Número de Seguro Social (SSN)

- Cuentas de redes sociales

- Nombre de soltera de la madre

- A veces, copias de identificaciones gubernamentales (para generar una falsa)

los más información un atacante puede tener, más posibilidades tiene de tener éxito en su mala intención. Con la información mencionada en manos de los estafadores, el ataque podría ser tan devastador (apropiación de cuenta, robo de identidad, fraude con tarjeta de crédito, etc.) que la víctima podría no restaurar su identidad en línea por completo.

Métodos utilizados por los estafadores para elegir a las víctimas

Un atacante puede seleccionar víctimas utilizando el siguiente método:

- Usando la fuerza bruta : Muchos estafadores pueden simplemente usar números de teléfono aleatorios o números de teléfono en una serie para elegir a su víctima. Además, los números de teléfono expuestos en una violación de datos también pueden ser objeto de ataques.

- Dirigirse a un individuo en particular : este es el modo principal en el que un atacante elige una víctima vulnerable y tiene el número de teléfono de la víctima y otra información/datos valiosos, como los identificadores de las redes sociales. Se informa que las cuentas robadas de Instagram o de juegos (con muchos seguidores) se pueden vender en alrededor de 40000 USD.

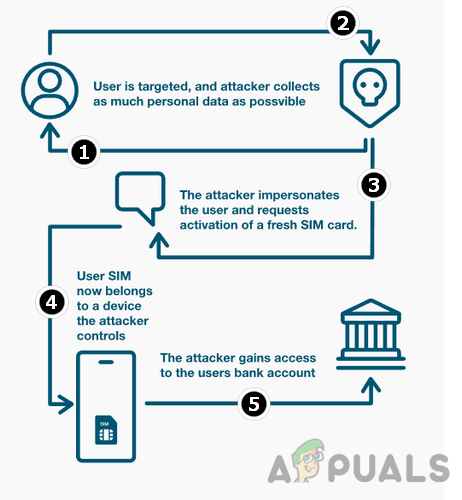

Pasos para realizar el ataque de intercambio de SIM

Los pasos generales en un ataque de intercambio de SIM se pueden enumerar como:

Pasos involucrados en un ataque de intercambio de SIM

- Una vez que un atacante Cerraduras a número de teléfono para realizar su ataque de intercambio de SIM, él búsqueda la información de la probable víctima , requerido para hacerse pasar por una víctima ante un representante de telecomunicaciones. Puede obtener estos detalles mediante el uso de técnicas de ingeniería social, correos electrónicos/mensajes de phishing, espiándolo cuando estaba usando su teléfono o comprando los detalles de una estafa criminal organizada (si sus datos fueron parte de una violación de datos). Después de tener detalles de la víctima, algunos estafadores pueden comenzar llamadas y mensajes constantes a una probable víctima a molestarlo a un nivel en el que el objetivo se ve obligado a apagar su teléfono para que el operador no pueda contactarlo cuando vuelva a emitir o transferir la SIM.

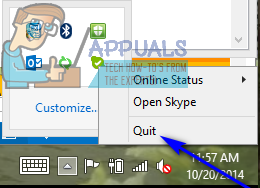

- Entonces él lo hará contacto la operador de telecomunicaciones y personificar la víctima.

- ahora lo hará engañar y convencer a los representante de telecomunicaciones a transferir la número de teléfono de la víctima a un nueva SIM ya que la antigua SIM se pierde o es robada y puede hacer que el representante emitir una nueva SIM hacia agresor o emitir el número de teléfono de la víctima en una SIM en posesión del atacante, haciéndose pasar por la víctima.

En algunos países, el atacante debe convencer a la víctima de que realice una acción particular para autorizar el intercambio de SIM, por ejemplo, en Nigeria e India, una agresor deber convencer la víctima a presiona 1 en su número registrado para autorizar el cambio de SIM . Algunos estafadores pueden usar un persona enterada sobre el lado del operador de telecomunicaciones para completar su tarea (incidentes menos comunes pero informados en los que un empleado ganaba USD 100 por cada intercambio ilegal de SIM).

Un estafador que se hace pasar por víctima de un representante de un operador

- Una vez que el atacante tiene el control de la SIM de la víctima (el teléfono de la víctima perderá la conexión y no podrá hacer llamadas, usar datos móviles o enviar mensajes), el atacante puede iniciar el próximas fases del ataque mediante el uso de mensajes OTP/2FA para iniciar sesión en las cuentas de la víctima, robar su información y datos personales.

Uso de SIM Swap Attack por estafadores

El ataque de intercambio de SIM es el paso básico del fraude. Una vez que un estafador tiene el control del número de teléfono de una víctima, puede usarlo para lo siguiente (entre otros):

- Adquisición de cuentas : Esta es la forma más común de ataque de intercambio de SIM y es la razón básica por la que un estafador puede atacar a una víctima. Como el estafador controla el número de teléfono, puede recibir mensajes 2FA o OTP e iniciar sesión en las cuentas/servicios de la víctima. Estos incluyen redes sociales, juegos, banca móvil, billetera criptográfica en línea o cuentas de tiendas en línea. Incluso puede cambiar las credenciales de la cuenta (lo que hace que sea casi imposible recuperarla) o eliminar una cuenta y sus datos.

- Fraude de identidad : Una vez que un estafador controla el número de teléfono de una víctima, puede hacerse pasar por la víctima en las aplicaciones de redes sociales y SMS que pueden usarse para obtener ganancias personales, como pedir un préstamo urgente a los amigos/familiares de la víctima. Además, si tiene sus documentos (como identificaciones emitidas por el gobierno) en un servicio en la nube y los estafadores pueden iniciar sesión en esa cuenta, pueden usar sus documentos para realizar diferentes fraudes utilizando sus identificaciones.

- Suplantación de identidad : Una vez que su número de teléfono se ve comprometido, los estafadores pueden ampliar su red de ataques de intercambio de SIM enviando malware a sus amigos/familiares, y pueden convertirse en la próxima víctima del ataque de intercambio de SIM al abrir esos enlaces/mensajes del estafador, pensando que les has enviado algo.

- Fraude de transacción : El atacante puede usar esa billetera electrónica para realizar diferentes tipos de compras como tarjetas de regalo, regalos, etc. Si el número de su tarjeta de crédito está vinculado a cualquiera de esas cuentas comprometidas, eso podría ser un premio gordo para el atacante, quien puede usar para realizar diferentes acciones como ir de compras. Si su banco o institución financiera envía un mensaje de verificación o solicita una verificación, el atacante se hace pasar por usted, verificará la transacción y sufrirá una pérdida financiera.

- Fraude del director ejecutivo : A los estafadores les encanta hacerse pasar por gerentes o ejecutivos de empresas de renombre para atraer al personal de nivel inferior al fraude, y si pueden obtener el número de teléfono de cualquiera de esas personas, entonces pueden usar ese número para hacerse pasar por el director ejecutivo de una empresa fácilmente y pueden hacer un fraude con los demás empleados de esa empresa.

- chantajear : Ningún individuo en este mundo es perfecto y puede tener algunas cosas/eventos que un individuo puede querer mantener ocultos de familiares/amigos. Para mantener la privacidad de la información/datos de una víctima, un estafador puede chantajear a una víctima. Además, algunos estafadores pueden contactarlo para devolverle sus datos a cambio de algunos beneficios monetarios o de otro tipo.

La gravedad del ataque

Para conocer la gravedad del ataque, citemos un experiencia compartida por una víctima :

“Todo mi vida digital estaba destruido en una hora después del ataque de intercambio de SIM. En primer lugar, el estafador se apoderó de mi cuenta Google y luego lo borró. Luego, iniciaron sesión en mi Cuenta de Twitter y comenzó a transmitir contenido racista/homofóbico.

Lo peor fue que me entraron por la fuerza cuenta de ID de Apple, y los estafadores borraron remotamente los datos de mi macbook , iPhone , y iPad . No tengo ninguna copia de seguridad de los datos, así que perdí fotos/videos de toda la vida de mi hija, y también se perdieron documentos/correos electrónicos esenciales”.

Señales de advertencia de que está bajo un ataque de intercambio de SIM

Como es posible que haya captado la idea de cuán letal puede ser un ataque de intercambio de SIM, aquí hay algunas señales de advertencia que puede notar cuando está bajo ataque:

- No hay servicio de red en el teléfono de la víctima : si su teléfono deja de recibir señales del operador de telefonía móvil, esa podría ser la primera señal de un ataque de intercambio de SIM, dado que no hay cortes de red para otros en las cercanías.

- Actividad de cuentas de redes sociales desconocidas Nota: si observa actividad inusual en sus cuentas de redes sociales (como cerrar sesión en las aplicaciones de redes sociales en su teléfono inteligente) que no inició usted, entonces esa podría ser otra señal de que puede ser víctima de un ataque de intercambio de SIM.

- Sin acceso a servicios financieros o bancarios : Otra señal de la estafa de intercambio de SIM es que es posible que no obtenga acceso a sus servicios financieros (como una tarjeta de crédito) o bancarios si su SIM vinculada a estos servicios ha sido intercambiada por un estafador.

- Notificaciones : Es posible que comience a ver notificaciones en diferentes aplicaciones no iniciadas por usted, como una notificación de una transacción en la aplicación Cash, no autorizada por usted.

- Lleva intimidad : si tiene una aplicación de operador instalada en cualquiera de sus teléfonos inteligentes y esa aplicación le informa (o un mensaje de correo electrónico del operador le informa) que se emite una nueva SIM para su número de teléfono (no iniciada por usted), entonces eso es un señal clara de que estás bajo un ataque de intercambio de SIM.

Pasos si eres atacado

Si usted es uno de esos desafortunados que sufren el ataque de intercambio de SIM, entonces debe tomar las medidas que se enumeran a continuación, ya que el tiempo es la clave aquí:

- En primer lugar, póngase en contacto con su operador y obtenga una nueva SIM de su número de teléfono o active su número de teléfono en su SIM actual para que su número de teléfono se desactive en la SIM que posee el pirata informático.

- Póngase en contacto con las instituciones financieras (bancos, emisores de tarjetas de crédito, etc.) y bloquear o revertir cualquier transacción. Muchas instituciones financieras agregan un retraso de tiempo para una transacción inusual o sospechosa, y si se comunica con la institución a tiempo, es posible que los estafadores reviertan las transacciones. Si hay transacciones no iniciadas por usted, comuníqueselas a su institución financiera. Tenga en cuenta que las posibilidades de recuperación de pérdidas financieras son mínimas ya que los estafadores transfieren fondos a cuentas en otro país.

- Restablecer contraseñas/PINS para cualquier cuenta y servicio en línea. Si es posible, cambie el número de teléfono preferido de la cuenta o los servicios a otro número de teléfono. Además, si es posible, cambie el correo electrónico principal de sus cuentas de redes sociales a otra dirección de correo electrónico.

- Si tu Número de Seguro Social (o cualquier otra identificación emitida por el gobierno) también es robado y utilizado por estafadores, inmediatamente contacto la Administracion de la Seguridad Social (o las autoridades que emitieron las identificaciones).

- Algunos piratas informáticos pueden intentar comunicarse con usted, y ese contacto será bastante tentador ya que tienen su información confidencial, pero no se deje engañar, ya que lo extorsionarán o, sin saberlo, se convertirá en parte de una actividad de piratería más grande. No interactúes con los piratas informáticos. pero traiga eso a la notificación de las agencias de aplicación de la ley.

- Reporte el ataque de intercambio de SIM y las pérdidas sufridas a través de las agencias de aplicación de la ley de su país.

Pasos para prevenir los ataques de intercambio de SIM

Hay un dicho que dice que es mejor prevenir que curar, y hay algunos pasos que puede seguir para minimizar las posibilidades de ataques de intercambio de SIM. Pero la prevención no es responsabilidad de una sola entidad, es decir, gobiernos , operadores de telecomunicaciones , institutos financieros , y suscriptores de telefonía móvil .

Todos deben actuar en sus respectivos dominios para frenar esta técnica de estafa, ya que el desconocimiento de cualquiera de estos puede conducir a un ataque exitoso de intercambio de SIM. Un punto para recordar es que si una persona es atacada una vez, entonces hay posibilidades de más ataques posteriores (probablemente automatizados) si no toma medidas para prevenir los ataques.

Países debe vincular el operadores de telecomunicaciones a volver a emitir una SIM con las verificaciones adecuadas, y si hay un ataque de intercambio de SIM, el país policía debe actuar al máximo para capturar a los criminales involucrado. De lo contrario, un ataque exitoso de intercambio de SIM será un refuerzo moral para otros criminales .

Muchos países están elaborando leyes y acciones para contrarrestar esta técnica de estafa (FCC ya está elaborando normas al respecto). Operadores de telecomunicaciones deben realizar procedimientos para proteger a sus clientes de los ataques de deslizamiento de SIM. Los operadores deben asegurarse de que sus los empleados no caen en los sobornos ofrecido por los estafadores.

En este sentido, T-Mobile ya realizó algunos protocolos a seguir por sus empleados antes de poder cambiar una SIM, como aprobación de dos empleados de T-Mobile, que antes estaba atado a la aprobación de un gerente; aunque no es infalible, es un paso en la dirección correcta.

Bancos puede usar un API por el regulador del país para controlar si hay un cambio reciente de SIM, y si es así, debería limitar el cliente en línea acceso por un período determinado o el cliente autoriza físicamente el canje. Además, usando autenticación de hardware por un banco debe ser imprescindible para evitar cualquier piratería de la cuenta de un cliente.

Como un cliente , puedes adoptar las siguientes técnicas para protegerse de un ataque de intercambio de SIM o ataques repetidos (si ya es una víctima). El propósito básico de estas técnicas es romper el círculo vicioso al que se puede enfrentar una víctima si es atacada mediante el método de intercambio de SIM.

Consulta la normativa de tu país

El primer paso para contrarrestar los ataques de intercambio de SIM debe ser verificar las regulaciones de su país y ver cómo su operador de telecomunicaciones sigue las regulaciones del país.

Consulte los procedimientos de su operador para emitir una SIM

Trate de comprender correctamente los procedimientos de su operador de telefonía móvil para emitir una SIM, y si ofrece algún tipo de portal de administración de cuentas para administrar su SIM o bloquear su número de teléfono en una SIM en particular, entonces puede usarlo para protegerse.

Si su operador es un poco pésimo en sus procedimientos, puede transferir su número a un operador más seguro (si es posible). Incluso algunos operadores proporcionan un código especial que puedes marcar desde tu teléfono para reportar cualquier incidente de cambio de SIM.

Algunos operadores pueden facilitar con una función de devolución de llamada. Con la función de devolución de llamada, siempre que se contacte al operador de la red móvil para la reemisión de la tarjeta SIM de una posible víctima, el operador puede comunicarse con la posible víctima al número de teléfono proporcionado por la persona cuando configura la función de devolución de llamada y asegurarse de que si está solicitando legítimamente una reemisión de SIM.

De lo contrario, el operador no emitirá una nueva SIM y el ataque fallará. Por lo tanto, si su operador de telefonía móvil tiene una función de devolución de llamada, utilícela para protegerse del ataque de intercambio de SIM.

Algunos operadores tienen un retraso de tiempo (alrededor de 72 horas) antes de que se intercambie la SIM de un cliente. Compruebe si su operador tiene alguna instalación de este tipo. Si es así, actívelo en su número de teléfono para que pueda tener una ventana de tiempo antes de que un estafador tenga éxito en sus malas intenciones.

Consulta tus Trámites Financieros o Bancarios

Algunos bancos (o instituciones financieras) están aplicando técnicas para proteger a sus clientes contra el fraude financiero mediante el uso de ataques de intercambio de SIM. Una de esas técnicas es usar las API del regulador del país para verificar si un cliente ha cambiado recientemente su SIM antes de realizar transacciones.

Si es así, entonces el banco limitará las transacciones del cliente por un tiempo determinado o si el cliente verifica físicamente el intercambio de SIM en la sucursal de un banco. El Reino Unido, Australia y muchos países africanos (como Sudáfrica, Kenia, Mozambique y Nigeria) han implementado la técnica mencionada. Por lo tanto, verifique cuál es la protección de su banco contra un ataque de intercambio de SIM y siga las pautas del banco para evitar cualquier ataque de intercambio de SIM.

Establezca un PIN o contraseña en su SIM o en el portal de administración de cuentas de su operador

Según las recomendaciones de la FTC, es mejor que un suscriptor de red móvil configure un PIN o contraseña en su SIM. Además, para evitar cambios en el número de teléfono del suscriptor sin el consentimiento del suscriptor, un suscriptor debe bloquear su número de teléfono en el portal de administración del proveedor (si está disponible). Si su operador admite alguno de estos, asegúrese de aprovechar la función para evitar contratiempos en el futuro.

Evite compartir información personal

La piedra angular de un ataque de deslizamiento de SIM es la información personal de la víctima requerida por los operadores móviles para volver a emitir o transferir un número de teléfono a una nueva SIM. Si la información personal de una víctima no está disponible para un atacante, las posibilidades de ataque mediante el método de intercambio de SIM se minimizan, pero el atacante aún puede comprar los detalles de la víctima en el mercado negro en línea, dado que los datos de la víctima eran parte de un data. incumplimiento.

Entonces, para aprovechar, asegúrese de nunca compartir su información personal con personas por teléfono o en línea (incluso si alguien afirma que es esencial). Otra técnica utilizada por los estafadores es llamar a la víctima desde un número que se parece al número de la línea de ayuda del operador de telefonía móvil (o cualquier departamento gubernamental como el departamento de salud) e intentar recopilar la información personal de la víctima.

Por lo tanto, no comparta su información personal por teléfono, incluso con las personas que afirman ser de la línea de ayuda del operador o de las agencias gubernamentales.

Evite usar el mismo número de teléfono para cuentas confidenciales

Una mejor práctica que se puede usar es usar diferentes números de teléfono para diferentes servicios (eso será una carga para algunas personas) u otro enfoque que puede usar es usar un solo número para cuentas de redes sociales y luego otro número de teléfono para otros servicios. (como correo electrónico, bancos, etc.).

Manténgase alejado de la mentalidad de que 'estoy a salvo'

Cuando los estafadores atacan un número utilizando el método de fuerza bruta, están disparando sin saber quién es el objetivo, y pensar que estoy a salvo porque no soy un individuo de alto perfil puede costarle toda su vida digital (puede lea nuevamente la sección Gravedad del ataque) y también puede causar otros problemas.

Puede haber algunas personas que piensen que no tenemos nada que esconder, pero esa es solo una excusa poco convincente porque esas personas no se olvidan de cerrar las puertas de sus casas cuando salen de casa.

Use números de teléfono fijos, eSIM o números de teléfono virtuales

Siempre que deba usar un número de teléfono, siempre es mejor usar un número de teléfono fijo, ya que lo protegerá de un ataque de intercambio de SIM. Además, si debe compartir su número de teléfono en línea, busque un número de teléfono fijo.

Además, en algunos países, las eSIM pueden protegerlo contra un ataque de intercambio de SIM si la eSIM solo se emite después de la verificación física del cliente en la franquicia de una empresa. Si debe usar un número de teléfono móvil y compartirlo en línea, busque un número virtual como un número de Google Voice o Google Fi.

Use un tipo diferente de método de verificación

Muchos servicios ofrecen métodos de verificación además de SMS, como Google ofrece Google Authenticator para obtener códigos al iniciar sesión en Google o una clave de hardware ofrecida por YubiKey. Será mejor usar estas alternativas para generar un código de inicio de sesión (en lugar de SMS o autorización basada en llamadas), de modo que si pierde el acceso a su cuenta, aún pueda iniciar sesión con la aplicación de autenticación.

Utilice un administrador de contraseñas

El uso de contraseñas comunes o similares en todos los sitios web es un gran peligro para la seguridad. Será mejor usar una contraseña fuerte y única. Si tiene la costumbre de usar contraseñas comunes o similares, puede cambiar a un administrador de contraseñas para evitar una catástrofe.

Manténgase alejado de correos electrónicos o mensajes sospechosos

Si recibe correos electrónicos o mensajes (incluso de personas cercanas) que parecen sospechosos, entonces no debe abrir esos correos electrónicos/mensajes ni hacer clic en ningún enlace en ningún correo electrónico/mensaje hasta que esté 100% seguro de que el enlace es seguro, ya que los estafadores usan sospechosos. correos electrónicos o mensajes, o enlaces en ellos para recopilar información sobre una víctima probable y luego llevar a cabo el ataque de intercambio de SIM.

Además, nunca descargue un archivo adjunto en su sistema/dispositivo hasta que esté completamente seguro de que el archivo adjunto es legítimo. Los estafadores en su mayoría los usan mientras mantienen sus intereses (desde su cuenta de redes sociales) en su vista, así que no se deje engañar.

Usar tarjetas de crédito/débito de un solo uso

Puede usar los servicios en línea (por ejemplo, Privacidad o Blur) para obtener tarjetas de crédito/débito de un solo uso o tarjetas de crédito/débito recargables para evitar usar sus tarjetas de crédito/débito únicas originales en línea para evitar cualquier daño que pueda ocurrir si su tarjeta de crédito original los estafadores roban la información mediante el ataque de intercambio de SIM.

Usar autorización de clave biométrica o de hardware

Cada vez más servicios están cambiando a la autorización biométrica. Si sus cuentas o servicios admiten la autorización biométrica, será mejor cambiar a esos servicios para evitar cambios de SIM o intentos de piratería. Si no se siente cómodo usando la biometría, puede adoptar la autorización de clave de hardware (como YubiKey).

Usar autorización biométrica

Use herramientas de seguridad actualizadas en sus dispositivos

La web no es segura, y una persona debe usar herramientas de seguridad (como antivirus, firewall, bloqueadores de anuncios o ventanas emergentes, etc.) para mantener sus datos e información seguros, especialmente de un ataque de phishing para recopilar la información necesaria para continuar. un ataque de intercambio de SIM. Tenga cuidado con las ventanas emergentes del navegador o use un bloqueador de anuncios/ventanas emergentes.

Nunca comparta OTP, códigos 2FA ni realice una acción que no comprenda.

Los estafadores intentarán utilizar diferentes técnicas para atraer a las posibles víctimas. Intentan obtener sus códigos OTP y 2FA para obtener su información personal. Además, si una persona le pide que presione una tecla numérica específica o realice una acción en su teléfono, no lo haga, ya que puede estar autorizando una solicitud de cambio de SIM, ya que muchos operadores requieren que presione una tecla específica (como 1 en India) para autorizar una operación de intercambio de SIM.

Así que eso es todo, queridos lectores; hemos hecho todo lo posible para analizar el tema y tenemos la esperanza de que todos ustedes estén a salvo de un ataque de intercambio de SIM.

![[FIX] 'No se puede descargar Forza Motorsport: Apex' desde Microsoft Store](https://jf-balio.pt/img/how-tos/84/can-t-download-forza-motorsport.jpg)