Softpedia

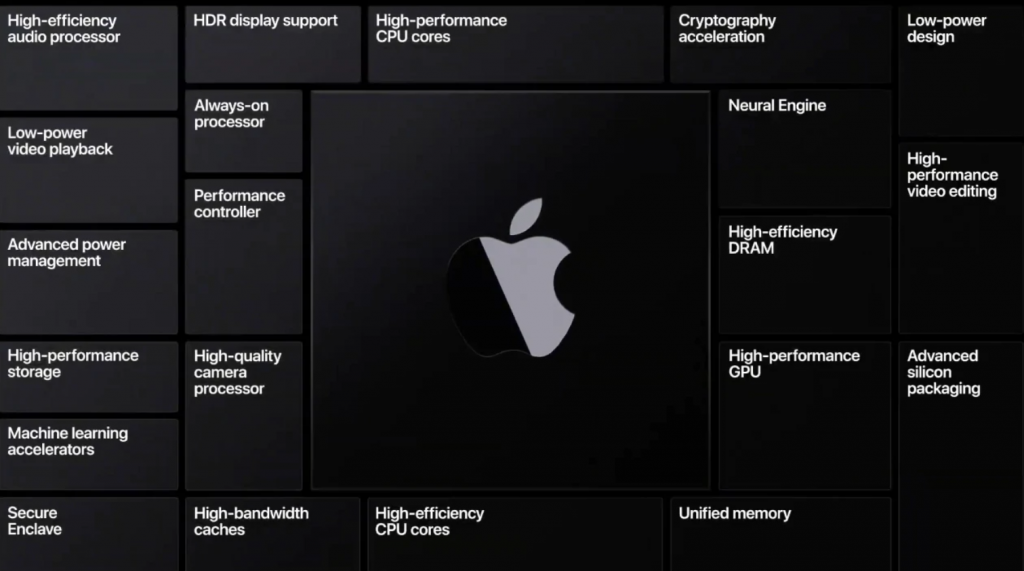

En un tweet de Alex Ionescu, vicepresidente de estrategia EDR en CrowdStrike, Inc., anunció el lanzamiento de Ring 0 Army Knife (r0ak) en GitHub justo a tiempo para la conferencia de seguridad de la información Black Hat USA 2018. Describió que la herramienta no tiene controladores y está integrada para todos los sistemas de dominio de Windows: Windows 8 y posteriores. La herramienta permite la ejecución de lectura, escritura y depuración de Ring 0 en entornos Hypervisor Code Integrity (HVCI), Secure Boot y Windows Defender Application Guard (WDAG), una hazaña que a menudo es difícil de lograr en estos entornos de forma natural.

Justo a tiempo para #Sombrero negro , He lanzado la navaja Ring 0 Army Knife (r0ak) en https://t.co/ILcO7MoSw3 . Herramienta de depuración arbitraria de lectura / escritura / ejecución de Windows 8+ Ring 0 incorporada y sin controladores para entornos HVCI / Arranque seguro / WDAG donde la depuración local a menudo es imposible de configurar. pic.twitter.com/bPlSDBVoRr

- Alex Ionescu (@aionescu) 6 de agosto de 2018

Se espera que Alex Ionescu hablar en la conferencia Black Hat USA de este año programada del 4 al 9 de agosto en Mandalay Bay, Las Vegas. El 4 al 7 de agosto consistirá en talleres de capacitación técnica, mientras que el 8 y 9 de agosto verán los discursos, sesiones informativas, presentaciones y salas de negocios de algunos de los nombres líderes en el mundo de la seguridad de TI, incluido Ionescu, con la esperanza de compartir lo último en investigación. , desarrollo y tendencias entre la comunidad de seguridad de TI. Alex Ionescu está presentando una charla titulada 'La función de notificación de Windows: pelar la cebolla de la superficie de ataque de kernel más indocumentada hasta ahora'. Su lanzamiento previo a la charla parece estar en el camino de lo que busca para hablar.

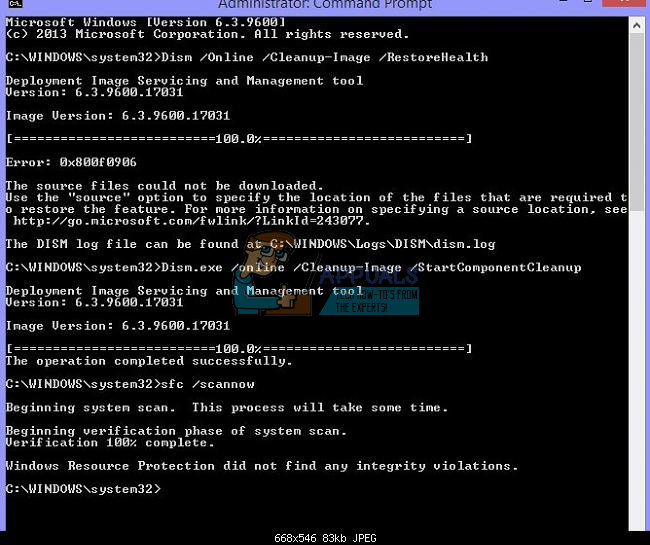

Se espera que las herramientas de código abierto y los exploits de día cero se compartan abiertamente en esta conferencia y parece apropiado que Ionescu acaba de lanzar una herramienta gratuita de ejecución de lectura, escritura y depuración Ring 0 para Windows. Algunos de los mayores desafíos que enfrenta la plataforma Windows incluyen las limitaciones de su depurador de Windows y las herramientas SysInternal, que son fundamentales para la resolución de problemas de TI. Como tienen un acceso limitado a las API de Windows, la herramienta de Ionescu se presenta como una revisión de emergencia bienvenida para solucionar rápidamente problemas a nivel del kernel y del sistema que normalmente serían imposibles de analizar.

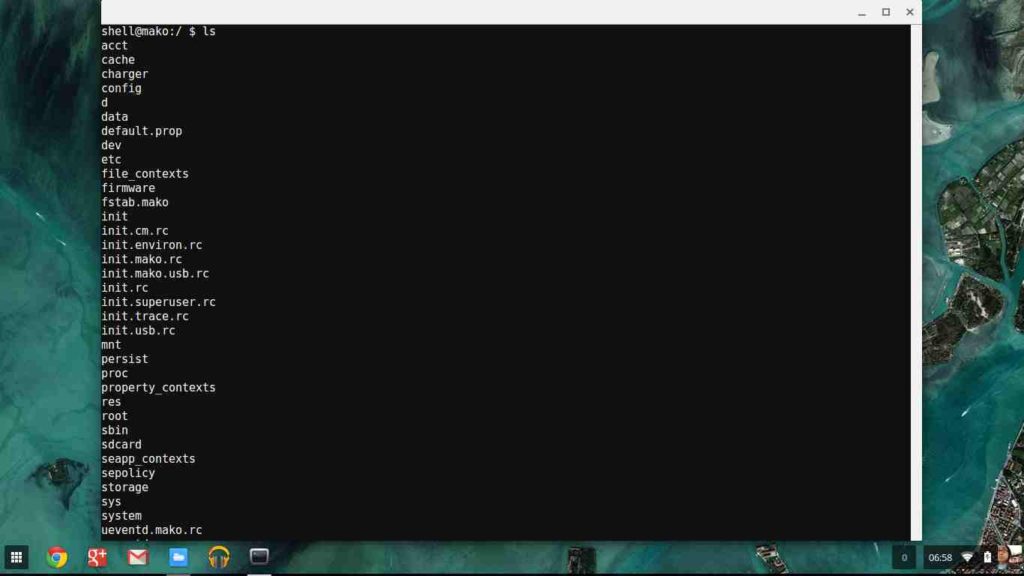

Navaja Ring 0 de Alex Ionescu. GitHub

Dado que solo se emplean funcionalidades de Windows preexistentes, integradas y firmadas por Microsoft, y todas dichas funciones llamadas forman parte del mapa de bits de KCFG, esta herramienta no viola ningún control de seguridad, no exige ninguna escalada de privilegios ni utiliza ningún 3rdconductores del partido para llevar a cabo sus operaciones. La herramienta opera en la estructura fundamental del sistema operativo al redirigir el flujo de ejecución de las comprobaciones de validación de fuentes confiables del administrador de ventanas para recibir una notificación asíncrona de Event Tracing para Windows (ETW) de la ejecución completa del elemento de trabajo (WORK_QUEUE_ITEM) para la liberación de búferes en modo kernel y la restauración del funcionamiento normal.

Como esta herramienta resuelve las limitaciones de otras funcionalidades similares en Windows, viene con su propio conjunto de limitaciones. Sin embargo, estos son aquellos con los que los especialistas en TI están dispuestos a tratar, ya que la herramienta permite la ejecución exitosa del proceso básico requerido. Estas limitaciones son que la herramienta solo puede leer 4 GB de datos a la vez, escribir hasta 32 bits de datos a la vez y ejecutar funciones de 1 parámetro escalar únicamente. Estas limitaciones podrían haberse superado fácilmente si la herramienta se hubiera programado de una manera diferente, pero Ionescu afirma que eligió mantener la herramienta de esta manera, ya que logra realizar lo que se propuso hacer de manera eficiente y eso es todo lo que importa.