Coinhive, iMonero

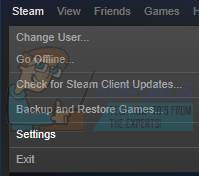

Si bien la implementación de JavaScript de Coinhive se desarrolló con fines legítimos, parece que un número cada vez mayor de expertos en seguridad web informa que los desarrolladores lo han integrado en el código del sitio. Este tipo de ataque, si uno desea referirse a él como tal, usa la CPU del visitante para extraer monedas de criptomonedas Monero mientras el usuario está visitando la página.

Técnicamente, esto no causa un daño real a la instalación del visitante, además de desviar el poder de procesamiento de las tareas útiles, aunque podría causar graves problemas de rendimiento en dispositivos con poca potencia.

Algunos sitios han utilizado este método con consentimiento informado como alternativa a la publicidad en línea, ya que la técnica puede influir en todos los navegadores que pueden analizar el código JavaScript independientemente de la plataforma en la que se estén ejecutando.

Sin embargo, varias implementaciones lo han hecho sin el consentimiento de los usuarios. Un informe de la Agencia Nacional contra el Crimen en el Reino Unido publicado en abril indicó que los sitios populares están siendo comprometidos con código malicioso diseñado para ayudar en la minería de criptomonedas.

Ya el 15 de junio, el servicio de noticias Asahi Shimbun en Tokio informaba que la policía de diez de las prefecturas de Japón había realizado 16 arrestos individuales contra personas sospechosas de transmitir códigos arbitrarios a los usuarios de los sitios que visitaban.

Uno de los programas enviados en el código fue identificado como Coinhive, mientras que uno de los otros sospechosos diseñó un código que se parecía al de Coinhive y lo envió a los usuarios de sitios específicos.

Los investigadores anunciaron que estaban monitoreando las operaciones de Coinhive desde el lanzamiento del software en septiembre de 2017.

Los arrestos se realizaron porque a los usuarios del sitio no se les pidió su consentimiento. Sin embargo, Coinhive en sí mismo sigue siendo un programa legítimo cuando se usa con el consentimiento apropiado.

Dado que este tipo de implementaciones generalmente parecen influir en los motores JavaScript integrados en los navegadores en lugar de en el sistema operativo o de archivos subyacente, podría ser difícil para los expertos en seguridad encontrar una mitigación para ellos.

Los consejos habituales de seguridad en línea, como la limpieza regular de las cachés del navegador, podrían ayudar a reducir el riesgo de que los scripts integrados sigan buscando monedas de criptomonedas. En la mayoría de los casos, los scripts solo se pueden ejecutar mientras los usuarios visitan un sitio comprometido o con su permiso.

Etiquetas Cripto seguridad web